Igor Dirgantara & Arief Darmawan

A. Perkembangan Industri Militer Cina Pasca Perang Dingin

Setelah berakhirnya era Perang Dingin, negara Cina, berkeinginan untuk mempertahankan stabilitas domestik dan regional, bersamaan dengan pengembangan kemampuan dirinya didalam bidang ekonomi, militer, teknologi, ilmu pengetahuan dan soft power.

Negara Cina juga mengejar keseimbangan antara dimensi ekonomi dan dimensi militernya, dengan kepercayaan penuh bahwa kedua dimensi ini merupakan suatu keterkaitan yang tidak dapat dipisahkan.

Beijing tetap memegang teguh kebijakan Satu Cina, terkait dengan permasalahan hubunganya dengan Taiwan, dan mengklaim kekuasaanya terhadap kepulauan Parcel, Spratly serta perairan di sekitarnya[1],

Perubahan yang luar biasa telah terjadi di Asia Timur pada era pasca Perang Dingin, yang memiliki dampak yang besar pada kebijakan luar negeri Cina dan hubungannya dengan kekuatan besar lain di Asia Timur.

Konfigurasi kekuatan baru ini disebut sebagai “dua yang naik” dan “dua yang turun”, dan semakin menjadi jelas sejak awal 1990-an. Fenomena “dua yang naik” ditujukan kepada bangkitnya Amerika Serikat dan Cina. Sedangkan “dua yang turun” mengacu pada kemunduran negara Rusia dan Jepang

Dengan naiknya Amerika Serikat ke status negara super power satu-satunya didunia, Washington mendapatkan sebuah peran yang dominan di keempat dimensi urusan dunia internasional, yaitu dimensi politik, strategis, ekonomi, dan teknologi-budaya.

Sementara itu, Cina telah mencapai kinerja ekonomi yang spektakuler selama beberapa dekade terakhir, mempertahankan tingkat pertumbuhan yang tinggi, dan sejauh ini berhasil terhindar dari krisis ekonomi Asia pada tahun 1997-1998, serta krisis ekonomi global tahun 2008-2010. Kemajuan ekonomi yang sangat cepat dan stabil ini, semakin meningkatkan pengaruh Cina terhadap isu-isu regional dan global[2]. Tingkat kemajuan perekonomian Cina dapat kita ukur dengan satuan Gross Domestic Product atau GDP, tabel dibawah memperlihatkan dengan jelas peningkatan GDP negara Cina dari tahun 2000 sampai dengan tahun 2010[3]

Grafik Data Pertumbuhan GDP Negara Cina, 2000-2010.

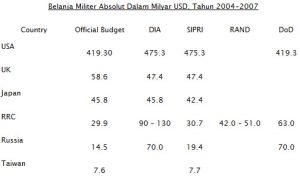

Perkembangan ekonomi yang pesat negara Cina, membuatnya sanggup untuk lebih memperbaiki kekuatan militernya, jauh melampaui keadaan ketika perang dingin sedang berlangsung. Belanja militer Cina terus melambung jauh melampaui negara – negara di Asia lainya, dan hanya dapat disaingi oleh oleh beberapa negara great power dan super power. Perbandingan nilai belanja militer Cina terhadap negara lainya yang bertingkat great power dapat dilihat di tabel dibawah ini[4].

Dengan 2,3 juta tentara aktif, Tentara Pembebasan Rakyat (PLA) adalah kekuatan militer terbesar di dunia. PLA terdiri dari tentara, angkatan laut, angkatan udara, dan memiliki kemampuan nuklir strategis. Pengumuman resmi dari Cina mengenai anggaran belanja militer PLA untuk tahun 2009 adalah sekitar $70 miliar.

Namun menurut Amerika, Cina tidak melaporkan nilai pengeluaran belanja militer yang sesungguhnya.”Defense Intelligence Agency” atau DIA negara Amerika Serikat, telah memberikan perkiraan angka sesungguhnya dari anggaran belanja milter Cina pada tahun 2008, yaitu berjumlah antara $105 sampai dengan $150 miliar[5].

Sebagai gambaran mengenai peningkatan yang teratur dari anggaran belanja militer Cina selama tahun 2000 sampai dengan tahun 2010, dapat dilihat pada grafik dibawah ini[6].

Grafik Data Nilai Resmi Belanja Militer Cina Tahun 2000-2010

Cina telah lama memiliki industri militernya sendiri, yang telah dikembangkan sejak era sebelum perang dingin. Ketika itu, sebagain besar teknologinya berasal dari Uni-Soviet. Ketika Cina berpisah dengan Uni-Soviet, maka Cina berusaha terus mengembangkan teknologi industri militernya secara mandiri, tetapi banyak hambatan yang terus terjadi, terutama ketidakmampuan industri militernya untuk mengontrol kualitas dari hasil produksi mereka. Selain itu, Cina pada era perang dingin, merupakan negara yang relatif menutup dirinya dari dunia luar, dan juga telah diembargo secara ekonomi dan militer, sehingga teknologi yang dapat digunakan dan dikembangkan oleh industri militer Cina tertingal jauh dari teknologi-teknologi yang telah dapat dikembangkan oleh negara-negara great power lainya, seperti Amerika, Inggris dan Perancis[7].

Industri militer Cina sejak awalnya memang tidak pernah ditujukan untuk memproduksi peralatan militer yang canggih, industri militer Cina melainkan dirancang untuk menghasilkan senjata-senjata sederhana dengan kuantitas yang luar biasa besar. Hal ini sesuai dengan doktrin militer Cina pada saat itu, yang dikenal sebagai doktrin People’s War, dimana lebih mengutamakan jumlah dari pada kualitas, bahkan hingga sekarangpun, militer Cina merupakan kekuatan militer terbesar didunia, bila dilihat hanya dari segi jumlah (2.3 juta tentara aktif PLA)[8].

Doktrin ini menitik beratkan strategi untuk memancing musuh masuk jauh kedalam daratan negri Cina, sehingga dapat diperangkap ditengah – tengah banyaknya prajurit tentara Cina[9].

Ketidak efektifan dari doktrin dan strategi People’s War sudah mulai dipertanyakan sejak awal tahun 1980an. Perang Amerika-Irak atau Perang Teluk pada tahun 1990-1991 menjadi bukti utama terhadap ketidak efektifan suatu strategi yang lebih mementingkan kuantitas dan bukan kualitas. Kekuatan militer Irak ditundukan oleh Amerika hanya dalam waktu yang amat singkat, meskipun secara angka, pasukan Irak mempunyai jauh lebih banyak pasukan dan relatif dipersenjati dengan baik. Industri militer Cina terancam punah[10].

Sampai dengan akhir tahun 1990an, industri militer Cina masih sangat tertinggal dibandingkan negara-negara Great Power lainya, meskipun industri militer Cina memang mempunyai beberapa produk unggulan, seperti nuklir dan misil antar benua. Tetapi untuk perlengkapan militer konvensional seperti tank, pesawat jet, dan helikopter, kualitas dan kecanggihan produk dalam negeri mereka masih sangat kurang. Pada dasarnya industri militer Cina masih sangat lemah dalam hal pengintegrasion perangkat keras yang membutuhkan tingkat ketelitian yang tinggi. Hal ini menyebabkan pemerintah Cina melakukan import besar-besaran perlengkapan militer dari negara-negara lain[11].

Mungkin pertanda yang paling signifikan mengenai keraguan Cina terhadap industri militernya sendiri, dapat kita lihat pada dekade terakhir ini, dan khususnya pada awal abad 21 ini. Militer Cina menunjukan peningkatan secara drastis atas kecondonganya kepada teknologi-teknologi persenjataan import dibandingkan dengan teknologi dan produk dari industri militernya sendiri.

Dari sini, kita dapat melihat bahwa militer Cina masih ragu dan tidak puas terhadap kualitas dan kapabilitas dari sistem persenjataan yang dapat diproduksi oleh pabrik-pabrik senjata domestik, atau mungkin juga industri lokal Cina tidak dapat memenuhi jumlah kuota dari suatu sistem persenjataan yang diinginkan oleh pihak militer Cina.

Contohnya, pada awal tahun 1990an, meskipun faktanya Cina telah mempunyai empat program R & D pesawat jet tempur, baik yang masih dalam taraf pengembangan maupun produksi, militer Cina tetap berkeputusan untuk membeli beberapa lusin pesawat tempur Su-27. Pembelian ini kemudian dilanjutkan dengan perjanjian kerjasama untuk mendapatkan lisensi pembuatan 200 Su-27, setelah itu dilanjutkan dengan pembelian sekitar seratus jet tempur Su-30 yang lebih maju dibandingkan Su-27. Militer Cina juga sedang berusaha membeli 12 kapal selam tempur kelas Kilo dan empat kapal selam destroyer kelas Sovremennyy. Meskipun industri perkapalan Cina sedang memproduksi kapal selam kelas Song dan beberapa jenis kapal selam destroyer. Sebagai informasi tambahan, Cina dilaporkan telah membeli amunisi-kendali presisi tinggi, misil udara-ke-udara moderen dan pesawat transport dari Rusia, juga dilaporkan membeli beberapa ratus misil darat-ke-udara jenis S-300 dan Sa-15. Sebagai akibatnya, Cina telah menjadi salah satu importir sistem persenjataan terbesar didunia, dari tahun 1998 ke 2005, Beijing telah menandatangani kontrak kerjasama import persenjataan sebesar US$16.1 milyar, ditahun 2005 saja, Cina membeli US$2.8 milyar persenjataan dari negara lain[12]

B. Lahirnya Integrated Network Electronic Warfare

Pada era pemerintahan Mao Zedong, militer Cina menggunakan sebuah doktrin strategi perang yang disebut sebagai “People’s War” atau “Perangnya Rakyat”. Dimana didalam doktrin tersebut, faktor terpenting dari sebuah kekuatan militer adalah dalam hal jumlah, dan bukan dalam hal kualitas dari kekuatan militer itu sendiri. doktrin juga lebih menitik beratkan strategi berperang pada daratan yang bergunung. Pemikiran seperti ini mungkin merupakan sebuah pemikiran yang melihat fakta bahwa Cina merupakan suatu negara dengan luas area geografis yang luas serta jumlah penduduk terbesar didunia. doktrin ini juga telah menjadi cetak biru dari industri militer Cina.

Pada era pemerintahan Deng Xiaoping, sekitar tahun 1980an, paradigma berfikir seperti doktrin diatas mulai diragukan lagi validitasnya. Maka Deng Xiaoping mulai mendorong usaha untuk lebih menitik-beratkan pada kualitas dan bukan kuantitas di militer Cina, salah satu gebrakan dari usaha ini adalah penonaktifan sekitar sejuta personil militernya. Pada tahun 1993, Presiden Jiang Zemin, secara resmi mengumumkan tentang gerakan “Revolution in Millitary Affairs” atau RMA, sebagai bagian dari strategi modernisasi militer nasional Cina[13].

RMA merupakan sebuah teori tentang masa depan dari kegiatan berperang, seringkali dihubungkan dengan perkembangan segi teknologi dan organisasi negara – negara besar seperti Amerika Serikat, Ingriss, Perancis, dan sebagainya. RMA terhubung erat dengan teknologi informasi, komunikasi, ruang angkasa dan sistem terintegrasi total. Pengamatan terhadap keterlibatan Amerika Serikat di perang Kosovo, Afganistan dan Iraq, semakin meningkatkan ketertarikan Cina kepada strategi peperangan berbasis-network (NCW) dan peperangan asimetrik. Dimana NCW secara sukses digunakan oleh Amerika Serikat memenangkan pertempuran, dan strategi perang asimetrik sukses digunakan melawan militer Amerika Serikat[14].

Pemerintahan Republik Rakyat Cina, selama satu dekade ini, telah melakukan program modernisasi menyeluruh dengan tujuan untuk secara fundamental mentransformasi kekuatan militernya agar dapat berperang dalam medan pertempuran dengan teknologi tinggi.

Dengan menggunakan unit-unit yang saling terhubung dan dapat saling berkomunikasi antara divisi bersenjata dan antara lapisan komando, militer Cina telah bergerak melampaui misi tradisionalnya yang hanya terfaokus kepada masalah Taiwan, menuju kedudukan mempertahankan wilayah regionalnya.

Usaha moderenisasi ini, yang dikenal sebagai “informization“, diarahkan melalui doktrin strategi perang “Local War Under Informationized Conditions“, yang menjabarkan usaha berkesinambungan dari kekuatan militer Cina, untuk mengembangkan arsitektur yang sangat terintegrasi, berkemampuan mengkoordinasi operasi militer di darat, udara, lautan, ruang angkasa dan diseluruh spektrum elekromagnetik[15].

Doktrin ini memberikan dorongan dan landasan awal bagi pengembangan lebih lanjut dari kemampuan Information Warfare atau IW yang lebih canggih. Dimana tujuannya adalah menancapkan kendali terhadap aliran informasi musuh dan mempertahankan dominasi di kancah pertempuran.

Secara pasti, para pencetus strategi militer Cina semakin menekankan pada keberhasilan dominasi informasi sebagai pembuka dan awal bagi keberhasilan memenangkan suatu konflik. Dengan semakin pentingnya IW bagi militer Cina, semakin gencarlah pengembangan tehnik Computer Network Exploitation (CNE), sebagai pendukung misi pengumpulan data intelejen strategis, dan sebagai fondasi bagi keberhasilan untuk mengatasi konflik-konflik yang mungkin terjadi dimasa yang akan datang[16].

Salah satu strategi utama yang menjadi pendorong informisasi di militer Cina adalah penggunaan secara terkoordinasi antara CNO, EW dan serangan-serangan senjata konvensional berjenis kinetik, kearah jaringan sistem informasi musuh, dalam rangka menciptakan titik-titik buta pada pengawasan musuh, sehingga dapat dimanfaatkan oleh militer Cina pada saat yang telah ditentukan maupun ketika secara taktis dapat dilaksanakan, untuk mendapatkan posisi yang menguntungkan terhadap lawannya. Serangan-serangan terhadap target-target vital musuh, seperti sistem “Intelligence, Surveillance, and Reconnaissance” atau ISR, akan menjadi tanggung-jawab dari divisi EW serta pasukan konvensional, dengan menggunakan sistem jamming dan persenjataan anti-satelit (ASAT) yang semakin canggih. Penyerangan terhadap koleksi data dan sistem jaringan komputer lawan akan menjadi tanggung-jawab dari divisi CNO[17].

Penggabungan dan pengintegrasian antara CNO, EW dan serangan-serangan senjata konvensional berjenis kinetik, merupakan titik dimana lahirlah doktrin besar bernama “Integrated Network Electronic Warfare” yang dijadikan sebagai dasar dari pengembangan lebih lanjut teknologi, persenjataan dan strategi pertempuran militer negara Cina dimasa yang akan datang. Dimana kombinasi antara bagian-bagian dari strategi perang cyber yang telah lebih dahulu di identifikasi oleh para pencetus strategi militer Amerika Serikat, dapat digunakan sedemikian rupa bersama dengan persenjataan dan pasukan konvensial, untuk mendapatkan keunggulan didalam sebuah konflik yang mungkin terjadi.

C. Pasukan Paramiliter Hacker Republik Rakyat Cina

Dengan lahirnya INEW sebagai landasan baru bagi strategi pertahanan negara Republik Rakyat Cina, tidak serta-merta taktik-taktik lama dan strategi-strategi yang telah lama mereka gunakan kemudian dibuang, melainkan diintegrasikan dalam kerangka pemikiran yang lebih moderen dari strategi besar INEW. Kita masih ingat, bahwa sebelum adanya gerakan RMA, strategi dan taktik besar yang menjadi panduan dari militer negara Republik Rakyat Cina adalah strategi atau filosofi mengenai “People’s War” atau Perang Rakyat. Dimana rakyat sipil akan di sertakan secara intensif, kedalam strategi yang dipakai dalam suatu keadaan perang. Maka dalam strategi besar INEW pun, kekuatan rakyat sipil tetap terus akan digunakan, meskipun dalam konteks yang telah diperbaharui, dalam kasus ini, rakyat sipil yang akan dipergunakan adalah individual-individual yang mempunyai ketrampilan, kemampuan dan pemahaman yang mendalam mengenai teknologi-teknologi berbasis komputer dan telekomunikasi, atau yang biasa kita kenal sebagai “Hacker”.

Sejak sekitar tahun 2002, pihak militer negara Republik Rakyat Cina telah mulai menciptakan unit-unit tempur sipil atau paramiliter, yang terdiri dari individu-individu pekerja profesional bidang I.T dan akademis, serta merupakan representasi dari pusat pertemuan operasional antara operasi-operasi militer CNO dengan profesional-profesional sipil dari bidang sekuriti teknologi I.T[1].

Pihak militer Cina telah membangun unit-unit paramiliter langsung didalam perusahaan-perusahaan komersial diseluruh negara Republik Rakyat Cina, dengan tujuan mengambil keuntungan dengan tersedianya calon-calon paramiliter yang dapat direkrut, yang telah mendapatkan pendidikan tinggi, telah bekerja dengan infrastruktur I.T tingkat komersial, memiliki kemampuan rekayasa perangkat lunak yang canggih.

Beberapa kasus mengenai kegiatan pembentukan serta pembinaan paramiliter hacker Cina oleh pihak milite Republik Rakyat Cina mungkin bisa lebih menjadi isyarat yang lebih kuat mengenai seriusnya negara Republik Rakyat Cina mengenai integrasi hacker sipil kedalam stratei INEW[2] :

- Komisaris polisi sektor Guangzhou, pada tahun 2003 mengumumkan tentang perlunya keikutsertaan secara langsung dari paramiliter hacker didaerahnya, kedalam “information warfare”, ”electronic warfare” serta “psychological warfare”; dia juga menekankan reformasi bagi kekuatan paramiliter didaerahnya untuk lebih memfokuskan diri pada sisi “information warfare”

- Garnisun paramiliter di Tianjin, pada tahun 2004 melakukan restrukturisasi dalam rangka meningkatkan kemampunaya melaksanakan operasi-operasi militer berjenis “informationized conditions”, termasuk penciptaan unit tempur terdedikasi untuk operasi-operasi informasi.

- Di militer propinsi Henan, pada tahun 2007 mengorganisir unit-unit paramiliter untuk “communication and network warfare”.

- Militer propinsi Anhui, pada tahun 2008 merekrut personel paramiliter dari perusahaan-perusahaan swasta besar untuk diberi pelatihan mengenai operasi -operasi yang berkaitan dengan perang cyber.

Batalion di Guangzhou mempunyai tugas-tugas yang berkaitan dengan INEW, termasuk didalamnya research dan pengembangan metode-metode untuk melancarkan serangan hacker, penyebaran virus, pemblokiran jalur-jalur informasi dan menggangu titik-titik network musuh. Dimana hal-hal ini merupakan kegiatan yang memfokuskan diri terhadap aktifitas CNE[3].

Dalam jangka waktu sekitar tiga tahun sejak pembentukan unit GuangZhou, Akademi Militer Cina (AMS) menerbitkan sebuah artikel mengenai konsep yang secara eksplisit menganjurkan pembentukan unit paramiliter IW dan mengarahkan pihak militer untuk memprioritaskan pembentukan unit-unit jenis ini. Dengan bukti-bukti diatas, jelas bahwa pihak militer lebih memilih menggunakan tenaga kerja sipil dari bidang I.T untuk memperkuat unit-unit paramiliter yang berkaitan dengan INEW.

Meskipun hacker-hacker dalam arti yang sesungguhnya mempunyai keahlian-keahian yang berguna bagi pihak militer Cina, tetapi rupanya mereka lebih mengutamakan pertumbuhan yang stabil dari kekuatan paramiliter unit IW mereka, dan tidak menginginkan permasalahan yang mungkin terjadi bila mereka terlalu banyak merekrut individu-individu dari kelompok-kelompok hacker bawah tanah[4].

D. Pemanfaatan Ketergantungan Negara Amerika Serikat Terhadap Teknologi Informasi, Oleh Republik Rakyat Cina Sebagai Titik Lemah Target Operasi-Operasi “Computer Network Exploitation”

Untuk bisa menyaingi kekuatan Amerika Serikat secara militer frontal, merupakan hal yang bodoh untuk dilakukan oleh negara manapun didunia pada saat ini.Terlebih lagi oleh negara Republik Cina, dimana meskipun kekuatan militer konvensionalnya telah mengalami kemajuan yang cukup signifikan setelah dicanangkannya program “Revolution in Military Affairs” oleh presiden Jiang Zemin pada tahun 1993. Negara Republik Rakyat Cina masih memiliki kekurangan yang mendasar dalam hal kemampuan memproyeksikan atau mengarahkan kekuatan militer konvensialnya keluar dari daerah regioanl Asia Timur. Tetapi, meskipun tetap mengalami kekurangan dalam kemampuan memproyeksikan kekuatan militernya, setelah berjalannya program “Revolution in Military Affairs“, militer Republik Rakyat Cina menemukan titik terang tentang bagaimana Republik Rakyat Cina dapat memproyeksikan kekuatannya, tidak melalui melalui dunia fisik, melainkan melalui dunia maya.

Dengan semakin majunya teknologi informasi, dunia semakin terhubungkan satu dengan yang lainya melalui jaringan-jaringan komunikasi, dengan berbagai media penyaluran. Negara-negara dihubungan satu-dengan lainya melalui jaringan kabel fiber optik bawah laut dan satelit-satelit yang berada disekitar orbit bumi. Internet merupakan sebuah fenomena yang telah merubah seluruh sisi kehidupan suatu negara yang relatif moderen. Internet merupakan jalur utama pertukaran informasi jarak jauh pada era komunikasi global.

Internet digunakan mulai dari sekedar media penyaluran berita-berita terkini, hingga penyaluran data-data bisnis perusahaan kecil sampai dengan perusahaan global, bahkan internet juga telah dipilih dan digunakan oleh negara-negara industri maju seperti Amerika Serikat, Jepang, Korea Selatan dan lainnya, sebagai sarana penghubung komunikasi data bagi sistem kontrol dan pengawasan infrastruktur industri serta infrastruktur kehidupan sehari-hari negaranya[5].

Teknologi telah menjadi darah dan daging bagi negara Amerika Serikat, dengan penetrasi pengguna internet dan komputer dengan jumlah dan level tertinggi didunia. Penetrasi teknologi infomasi bukan saja hanya terbatas pada penggunaan internet dan komputer, bahkan bukan hanya ditambah juga dengan penggunaan alat-alat telekomunikasi seperti di Indonesia, melainkan telah sedemikian dalamnya penetrasi, sehingga kehidupan sehari-hari negara Amerika Serikat telah dikontrol dengan sistem-sistem teknologi informasi yang dapat mengatur tingkat panasnya air yang mengalir di pancuran bak mandi, sampai dengan kapan sebuah bendungan melepas air ke sungai-sungai disekitarnya.

Teknologi Informasi tingkat tinggi yang telah dapat mengontrol kehidupan sehari-hari negara Amerika Serikat ini, dikenal sebagai “Supervisory Control And Data Acquisition” atau disingkat sebagai SCADA. Istilah SCADA biasanya digunakan untuk menunjuk sebuah atau sekumpulan sistem komputer yang memonitor dan mengontrol proses kerja sebuah industri, infrastruktur, maupun fasilitias-fasilitas prosesing, sebagai contoh dibawah[6]:

1) Proses industri, termasuk didalamnya manufaktur, produksi, pengadaan listrik, pabrikasi.

2) Proses infrastruktur baik yang swasta maupun negara. Termasuk didalamnya pengolahan air dan distribusinya, pengumpukan dan pengolahan air limbah, pipa penyaluran minyak dan gas, penyaluran dan distribusi tenaga listrik, pengendalian sistem peringatan dini publik, dan sistem-sistem telekomunikasi bercakupan luas.

Proses yang ada didalam sebuah fasilitas, baik yang terbuka untuk umum maupun yang privat. Termasuk didalamnya gedung-gedung, airport, kapal laut, stasiun ruang-angkasa. SCADA dalam hal ini digunakan untuk mengontrol HVAC, pengaturan akses-akses serta konsumsi energi.

Pada tahun 2001, menurut sebuah interview yang dilakukan oleh PBS Frontline terhadap sebuah lembaga sekuritas independen, waktu yang diperlukan untuk menembus pertahanan dari sistem-sistem SCADA yang menggunakan internet dan berbasis Microsoft Windows hanya memerlukan waktu kurang dari dua menit, dengan hanya menggunakan metode-metode serta peralatan hacking yang banyak tersedia di internet. Sandia National Laboratories, merupakan sebuah perusahaan yang dikontrak oleh pemerintah negara Amerika Serikat, untuk mencoba dan memperbaiki kemampuan sekuriti sistem SCADA national Amerika Serikat, mengatakan bahwa team “Red Team” mereka belum pernah gagal menembus pertahanan sistem-sistem SCADA di negara Amerika Serikat[7]

Salah satu kasus penggunaan teknologi dan metodologi hacking yang cukup terdokumentasi adalah kasus “Titan Rain”, dimana serangkaian serangan-serangan melalui jalur jaringan internet di targetkan kepada instalasi-instalasi pertahanan dan antariksa Amerika Serikat, Sandia National Laboratories, Lockheed Martin, Redstone Arsenal, DoD serta NASA, dengan tujuan pengumpulan data-data sensitif dan rahasia. Serangan-serangan ini berlangsung cukup lama, dimulai tahun 2003 sampai dengan 2006. Data-data yang berhasil dicuri, kebanyak memang bukan data yang sangat dirahasiakan, tetapi merupakan data-data yang bukan diperuntukan bagi konsumsi publik dan luar negri, serta data-data yang hanya diperbolehkan dilihat oleh para pemegang lisensi[8].

Data-data yang dicuri dapat digunakan sebagai bahan lebih lanjut untuk merencanakan serangan-serangan maupun strategi-strategi penyerangan berbasis internet lainya, yang mungkin dapat mempunyai efek yang lebih destruktif. Karena didalam data-data tersebut terdapat data-data mengenai rencana-rencana jalur logistik militer Amerika Serikat, software perancang rencana terbang angkatan udara Amerika Serikat, dan dokumen-dokumen infrastruktur SCADA[9].

Penyelidikan lebih lanjut menunjukan bukti-bukti, bahwa team hacker yang bertanggung jawab atas serangan init, berjumlah sekitar 6 sampai dengan 30 orang, berhasil mengontrol komputer militer Amerika Serikat, mengkopi seluruh isi hardisk selama 30 menit, kemudian mengirimkan data-data tersebut ke berbagai komputer-komputer di South Korea, Hong Kong dan Taiwan. Kemudian koputer-komputer tersebut mengirimkan data-data hasil curian tadi ke sebuah komputer di propinsi Guangdong negara Republik Rakyat Cina[10].

Menggunakan jalur dunia maya, kembali pada tahun 2004, anggota-anggota Titan Rain menembus pertahanan sebuah instalasi militer di Arizona, Virginia, California dan Alabama, hanya dalam rentang waktu enam jam. Pada kejadian ini, tidak didapatkan keterangan yang jelas mengenai data-data apa yang dicuri, tetapi pada intinya, keberhasilan penerobosan ini, mempunyai implikasi lebih lanjut, bahwa ada kemungkinan bahwa Titan Rain telah menanamkan program-program Trojan yang bertujuan untuk secara tersembunyi mengontrol komputer tersebut dari jarak-jauh. Bukan saja mereka dapat mematikan sistem-sistem komputer tersebut, bahkan mereka dapat melakukan penyerangan-penyerangan melalui komputer tersebut[11].

Tidak ada bukti-bukti yang cukup kuat untuk memastikan bahwa serangkaian serangan pada kasus Titan Rain betul-betul berasal dari dalam negara Republik Rakyat Cina, karena mungkin saja komputer-komputer di propinsi Guangdong, yang dikatakan sebagai tempat terakhir data-data curian tersebut berada, merupakan sebuah komputer transit lainya. Tapi sifat ketidak-pastian dan anonimitas dari dunia maya merupakan salah satu daya tarik bagi pengembangan sebuah teknologi senjata cyber yang dapat dipergunakan sebagai senjata penyeimbang tingkat power bagi suatu negara terhadap negara lain yang mempunyai kekuatan militer yang lebih besar.

Bila kita memperhatikan kasus-kasus Titan Rain, kita akan mendapatkan bahwa, salah satu korban dari Titan Rain adalah Sandia National Laboratories, yang ternyata adalah perusahaan yang menguji dan memperbaiki sistem pertahanan dari sistem-sistem SCADA skala nasional dari negara Amerika Serikat. Dapat dibayangkan, betapa mudahnya bagi grup Titan Rain untuk menembus pertahanan sistem-sistem SCADA Amerika Serikat, dan melumpuhkan infrastruktur-infrastruktur Amerika Serikat yang berhubungan dengan kehidupan sehari-hari rakyat Amerika Serikat, seperti aliran listrik, bendungan-bendungan air, serta fasilitas pembangkit listrik tenaga nuklirnya. Efek yang ditimbulkan dengan hanya mematikan sistem sebuah PLTN ditengah-tengah kota di negara Amerika Serikat akan mempunyai efek yang lebih besar bila dibandingkan dengan hanya serangan frontal misil-misil antar benua milik negara Republik Rakyat Cina kearah Amerika Serikat.

E. Data-Data Pendukung Terhadap Argumentasi Bahwa Ketergantungan Negara Amerika Serikat Terhadap Teknologi Informasi Merupakan Sebuah Titik Lemah.

Sebagai data tambahan terhadap argumentasi rentannya sistem pertahanan pada sistem-sistem monitoring dan kontrol jarak jauh berbasis sistem SCADA, dibawah ini disertakan sejumlah kasus yang terpublikasikan dengan bebas dan terdokumtasikan dengan baik. Data-data ini hanya merupakan ujung gunung es dari insiden-insiden yang berkaitan dengan permasalahan lemahnya sistem-sistem infrkstruktur yang bersifat online.

Menurut banyak sumber, sebagian besar kasus tidak pernah dipublikasikan, karena menyangkut keamanan negara Amerika Serikat, dan juga kredibelitas perusahaan industri yang terkait.

Tabel Kasus-Kasus Serangan Hacker Yang Terpublikasi[12]

Febuari 2009

Virus berjenis worm yang sangat sulit dilacak, bernama Conficker/Downadup, menginfeksi sekitar 15 juta komputer diseluruh dunia, menciptakan botnets dan mencuri berbagai informasi. BBC

Juni 2008

Penemuan kelemahan pada sistem buffering SCADA dapat dimanfaatkan oleh hacker. Associated Press

May 2008

Penemuan kelemahan pada sistem dasar SCADA yang telah digunakan oleh sebanyak sepertiga komplek-komplek industri di dunia. SC Magazine

Maret 2008

Pembangkit listrik nuklir “The Hatch” di Georgia terpaksa menghentikan aktifitasnya selama 2 hari, sebagai akibat dari kegagalan akibat virus pada salah satu komputernya.

Febuari 2008

Sebuah produk perangkat elektronik digital photo frame, produksi negara Republik Rakyat Cina, ternyata memiliki sebuah virus didalamnya. Dimana virus tersebut dapat memblokir sekuriti, mereplikasi dirinya, mencuri password dan data finansial lainya dari sebuah komputer. SF Chronicle

Januari 2008

Para hacker berhasil mematikan jaringan listrik, sehingga mematikan penerangan di berbagai kota, setelah berhasil membobol fasilitas pembangkit listrik di Amerika Serikat, dan memeras pemerintah dengan sejumlah uang, agar listrik dapat dihidukan kembali.Associated Press

September 2007

Homeland Security, mempublikasikan sebuah rekaman video yang menampilkan percobaan peledakan secara jarak jauh sebuah generator listrik besar yang dikontrol oleh sistem SCADA, oleh DOE Idaho National Engineering

September 2007

Hacker-hacker yang disinyalir berasal dari Republik Rakyat Cina, berhasil membobol pertahanan network dari Departemen Homeland Security, dan memindahkan banyak data-data sensitif, kedalam website-website Cina. CNN

Juli 2007

Divisi sekuriti perusahaan 3Com yang bernama Tipping Point, mendemonstrasikan bagaimana sebuah kelemahan pada sistem bebasis SCADA dapat digunakan untuk menyebabkan lumpuhnya seluruh sistem yang terkait. 3Com

November 2007

Seorang pegawai dari sistem pengaturan air California, didakwa atas tuduhan menghack sistem SCADA pengaturan air. CNN

November 2007

Peristiwa Solar Sunrise, dimana tiga pemuda berhasil menembus pertahanan dari sistim komputer divisi Logistik angkatan udara Amerika Serikat yang terletak di markas-markas operasi militer Amerika Serikat di timur tengah.

Agustus 2007

Para hacker berhasil melumpuhan negara paling terkoneksi di Eropa (Estonia), selama kurang lebih dua minggu. Wired Magazine

Juni 2006

Kesalahan pada sistem LiveData milik SCADA, mengakibatkan adanya celah untuk membajak kontrol sistem tersebut oleh hacker. US-CERT

Januari 2006

Sekumpulan eksekutif fasilitas infrastruktur publik Amerika Serikat, yang berdialog pada acara Homeland Security for Networked Industries Confrence, bersama-sama menyetujui, bahwa sistem monitoring dan kontrol secara jarak jauh, termasuk didalamnya sitem SCADA, snagat rentan terhadap usaha-usaha serangan dan penyusupan, sehingga diperlukan sebuah usaha yang lebih keras untuk melindungi sistem-sistem ini. Urgent Communication

Januari 2006

“SCADA Security & Terrorism: We’re Not Crying Wolf“ Sebuah presentasi oleh team Xforce Internet Security System, pada konfrensi Black Hat Federal 2006.

Agustus 2005

Sebanyak 175 perusahaan – peruahaan industri, termasuk didalamnay Caterpillar, General Electric dan UPS, terserang oleh virsu komputer bernama Zotob yang berjenis worm, Daimler-Chrysler bahkan mengehntikan aktifitas 50.000 pegawainya yang tersebar di 13 fasilitas produksi.

2003 sampai dengan 2005

Sebuah insiden yang dinamkan sebagai Titan Rain, sistem-sistem komputer milik Depertmen Pertahanan, Departemen Energi dan berbagai perushaan lainya, berhasil dibobol oleh hacker dari pihak militer negara Republik Rakyat Cina, selama sekitar 2 tahun penuh berhasil mencuri berbagai macam informasi rahasia tanpa pernah terdeteksi. Sekitar 10 sampai 20 terrabyte data berhasil diselundupkan ke berbagai server militer Cina.

Agustus 2003

CSX Railroad kehilangan signal, sehingga sistem monitor dan kontrol mereka yang menjadi tulang punggung kalur kereta di 23 negara bagian lumpuh. Disebabkan oleh virus berjenis worm.Information Week

2003

Acara dokumenter berjudul “Cyber War” oleh televisi PBS-Frontline, menjelaskan bahwa tim sekuriti dari Sandia National Labs yang bernama Red Team, belum pernah gagal membobol sistem pertahanan sistem-sistem SCADA yang ada di Amerika Serikat. PBS-Frontline

Januari 2003

Virus berjenis worm dan bernama Slammer, mengakibatkan lumpuhnya sistem monitor keamanan generator nukril Ohio Davis-Besse, selama kurng lebih 5 jam.

Januari 2003

Worm “Slammer” berhasil menjangkiti sekitar 300.000 komputer hanya dalam waktu sekitar 15 menit, menggangu aktifitas mesin ATM, fasilitas 911, serta sistem pemesanan tiket pesawat.

November 2002

Inggris, Gary McKinnon, ditangkap dengan tuduhan membobol lebid dari 90 sistem komputer militer Inggris. Dia juga menjadi seorang tersangka di negara Amerika Serikat.faq.programmerworld.net

September 2001

Worm “Nimda” berhasil menjangkiti jutaan komputer, dan mengakibatkan kerugian mencapai milyaran USD. Asal-muasal virus ini masih belum diketahui. Frontline

Juli 2001

Worm “Code Red” berhasil menjangkiti sekitar 300.000 komputer hanya dalam waktu sekitar satu bulan, dan kemudian melancarkan serangan botnetssecara simultan terhadap web server Gedung Putih.Frontline

April 2000

Pemerintahan Rusia mengumumkan sebuah insiden, dimana beberapa orang hacker telah berhasil mengambil alih kontrol terhadap jalur gas natural terbesar didunia (GAZPROM).

April 2000

Penangkapan seorang hacker di Autralia, yang telah berasil mengontrol sistem SCADA pengolahan limbah, dan membanjiri beberapa hotel dengan air limbah selama tiga bulan, mulai dari Januari.

1998 sampai dengan 2000

Insiden “Moonlight Maze”, dimana selama dua tahun, hacker-hacker berhasil membobol sistem keamanan network komupter milik Pentagon,NASA, Departemen Energi, universitas-universitas swasta, dan berbagai laboratorium riset.

1998

Seorang anak berusia 12 tahun membobol dan mengambil kontrol sistem SCADA pengatur gerbang air, pada fasilitas publik bendungan air Roosevelet di Arizona.

1997

Sebuah simulasi penyerangan menggunakan metode-metode hacking yang tersedia pada masyarakat umum, yang berkode “Eligible Receiver”. Dilakukan dengan tujuan berhasil membobol sistem pertahanan komputer milik Departmen of Defence serta Joint Chief Command , dalam jangka waktu 48 jam.

1997

Seorang pemuda berhasil membobol NYNEX, dan melumpuhkan komunikasi udara dan darat milik bandara udara Worchester di Massachusetts selama kurang lebih 6 jam.

1996

Amerika Serikat, hacker bernama Timothy Lioyd menanamkan 6 baris kode berbahaya kedalam sistem network komputer perusahaan Omega Engineering, yang pada saat itu merupakan suplier komponen terbesar bagi NASA dan AL Amerika Serikat terbesarKode yang berupa logic bomb tersebut melumpuhkan software produksi Omega, dan menyebabkan kerugian sebesar $10 juta faq.programmerworld.net

1995

Seorang jagoan komputer Rusia, Valdimir Levin melakukan pembobolan bank secara online terbesar dalam sejarah pada awal 1995. Dia membobol sistem keamanan network bank Citibank, dan mencuri sekitar 10 juta USD, dengan cara mentransfer secara online ke rekening-rekeningnya pada negara Ameirka Serikat, Finland, Holland, Jerman dan Israel.faq.programmerworld.net

1988

Robert Morris, lulusan Universitas Cornell berumur 23 tahun, merupakan orang yang pertama kali melepaskan virus komputer berjenis worm melalui internet pada tahun 1988. Worm ini hanya berukuran 99 baris kode, dan merupakan experimen kecil. Belum diketahuinya dampak dari virus jenis ini, maka experimen Robert Morris menginfeksi sejumlah besar komputer dinemagara Amerika Serikat, meskipun merupakan sebuah kecelakaan, dipun ditangkap dan dipenjarakan

F. Skenario Penggunaan Strategi Perang Cyber Republik Rakyat Cina Terhadap Amerika Serikat.

Integrated Network Electronic Warfare, atau INEW, yang merupakan grand strategy negara Republik Rakyat Cina dalam meningkatkan kekuatan militernya dimasa depan, merupakan sebuah strategi perang yang bersifat menyeluruh. Dimana efek yang ingin dihasilkan oleh strategi ini adalah kemenangan total di berbagai dimensi, dengan menghancurkan ataupun melumpuhkan “command, control, communications, computers, intelligence, surveillance, and reconnaissance” atau C4ISR milik musuh.

Dengan pemikiran meluasnya kawasan tempur atau battlefield pada dunia moderen, melewati batas-batas geografis dan menghilangnya perbedaan antara militer dan sipil, seperti yang tertuang pada buku Unrestricted Warfare oleh Qiau Liang dan Wang Xiangsui, maka target-target serangan sebuah operasi militer menurut INEW, bukan saja target-target fisik peralatan bertempur musuh yang ada didepan mata, melainkan juga sistem-sistem pendukung yang diperlukan untuk berjalanya sebuah operasi militer, seperti ekonomi, sosial dan politik.

Meskipun target-target serangan pada strategi INEW tidak membedakan antara target-target militer maupun sipil, tapi seperti yang tertuang pada buku Unrestricted Warfar, efek yang diinginkan oleh INEW pada jenis-jenis persenjataan yang digunakan perang masa depan merupakan persenjataan-persenjaatan yang mempunyai efek mampu menghentikan sebuah perang dengan korban sesedikit mungkin, bahkan persenjataan kinetik (misil, tank,senapan) hanya merupakan hal-hal yang bersifat komplementer[13].

Pemikiran intinya adalah, dengan membutakan dan memperlambat gerakan kekuatan fisik militer musuh, ditambah melumpuhkan gerak perekonomian serta mengacaukan kehidupan sehari-hari rakyat yang berada dinegara musuh, maka diharapkan perang fisik konvensial fisik hanya akan berlangsung sebentar saja, bahkan tidak terjadi sama sekali.

Karenanya, strategi perang cyber, terutama strategi perang cyber negara Republik Rakyat Cina, yaitu INEW, menempatkan penyerangan pada infrastruktur-infrastruktur sosial dan ekonomi negara musuh terlebih dahulu. Hal ini pula yang menyebabkan banyaknya kasus pencurian-pencurian data-data militer maupun data-data sistem infrakstruktur mengatur sisi sosial dan ekonomi negara Amerika Serikat oleh negara Republik Rakyat Cina.

Pencurian data-data yang disebut sebagai cyber espionage, merupakan salah satu kegiatan standar dalam sebuah strategi perang cyber. Dengan menggunakan cyber espionage, tidak diperlukan lagi pengiriman secara fisik mata-mata suatu negara kedalam negara lain.

1. Implikasi Serangan Senjata Cyber Pada Infrastruktur Sosial Dan Ekonomi Amerika Serikat

Serangan terhadap sistem pengendali infrakstruktur sosial dan ekonomi kehidupan negara Amerika Serikat untuk menimbulkan kekacauan yang luar biasa, selain dapat digunakan sebagai sebuah serangan yang berdiri-sendiri, dapat juga digunakan sebagai serangan awal, atau serangan yang bertujuan pembuka atau serangan pengalih perhatian, yang dapat menghasilkan kesempatan-kesempatan lebih besar, bagi militer negara Republik Rakyat Cina, untuk dapat melakukan sebuah serangan secara tak terlihat terhadap kekuatan militer fisik musuh. Tidak sulit dibayangkan keadaan psikologis tentara-tentara musuh, ketika mereka mengetahui, bahwa keluarga-keluarga mereka tengah berada didalam sebuah negara yang sedang mengalami kekacauan total.

Pada era setelah Perang Dunia Kedua, dan era Perang Dingin, senjata yang sangat diperhatikan oleh dunia, adalah senjata nuklir, dengan kapasitas penghancuran masal yang dimilikinya, sehingga disebut sebagai “Weapon Of Mass Destruction“, tapi pada era setelah berakhirnya Perang Dingin, senjata-senjata penghancur masal sudah kehilangan daya tarik, karena penggunaan senjata jenis ini memiliki implikasi yang menakutkan, yaitu kehancuran bersama secara pasti atau “Mutual Assured Destruction“, belum lagi secara ekonomi, pengembangan senjata jenis ini mempunyai biaya yang sangat tinggi.

Meskipun senjata-senjata dalam perang cyber sering dibandingkan dengan kekuatannya dengan senjata nuklir, senjata-senjata perang cyber tidak difokuskan untuk menimbulkan kerusakan yang besar maupun korban jiwa yang banyak. Senjata-senjata cyber lebih mengutamakan efek gangguan terhadap suatu sistem dalam sekala yang besar atau masif, karenanya senjata-senjata cyber disebut juga sebagai “Weapons of Mass Disruptions“.

Target utama dari senjata-senjata cyber adalah sistem-sistem yang mengatur infrastruktur-infrastruktur yang ada di tengah-tengah masyarakat moderen. Sedangkan infrstruktur-infrastruktur yang lazim terdapat pada masyarakat moderen tersebut adalah[14] :

- Jaringan listrik

- Jaringan komunikasi

- Jaringan data finansial

- Jaringan transportasi

Jaringan listrik merupakan jaringan inti, karena jaringan ini yang bertugas memberikan listrik bagi infrastruktur lainya untuk dapat berfungsi. Jaringan komunikas merupakan jaringan yang digunakan untuk saling berbagi informasi antara suatu entitas, bisa orang perorang, maupun entitas lebih besar, seperti badan-badan usaha serta antara departement di pemerintahan. Jaringan data finansial merupakan jaringan yang bertugas mengantarkan data-data perbankan, terutama data-data finansial, seperti transfer uang, pembayaran elektronik seperti ATM, kartu kredit, dan pasar modal, intinya semua pergerakan uang digital harus melalui jaringan ini, jaringan ini membutuhkan jaringan listrik dan jaringan komunikasi untuk berfungsi. Jaringan transportasi, merupakan jaringan yang yang termasuk didalamnya adalah transportasi penerbangan serta transportasi masal lainya seperti kereta, yang bertugas mengirimkan barang dan memindahkan banyak orang dari satu tempat ketempat lainya, membutuhkan jaringan listrik dan jaringan komunikasi untuk berfungsi dengan normal[15].

Sebuah serangan menggunakan senjata cyber, yang dilaksanakan dengan baik terhadap salah satu sistem pengendali infratstruktur diatas, akan menyebabkan kekacauan yang luar-biasa cakupanya, menimbulkan keresahan masyarakat, mempermalukan pemerintahan yang resmi, menyebarkan ketakutan, pada akhirnya akan menjadi penyebab kekacauan tingkat negara, tanpa perlu membunuh maupun melukai seorangpun dalam prosesnya.

Sebuah serangan senjata cyber yang cerdik, dapat mengakibatkan kekacauan pada sistem infrakstruktur perbankan dan finansial lainya, menjadi penyebab runtuhnya pasar serta berkurangnya kepercayaan terhadap pasar, pada akhirnya memperlemah nilai uang negara tersebut, sehingga menjadikan pemerintahan yang resmi terlihat lemah dan tidak berdaya. Apalagi dalam keadaan ekonomi negara Amerika Serikat yang sedang menurun seperti sekarang, hilangnya data-data transaksi serta hilangnya tabungan dari rakyat Amerika Serikat, akan menimbulkan reaksi yang sangat ekstrim terhadap pemerintahanya.

Serangan cerdik lebih lanjut adalah, serangan terhadap sistem infrastruktur tenaga listrik. Pemadaman listrik di negara-negara bagian Amerika Serikat akan menimbulkan efek domino terhadapt sistem infrastruktur-infrastruktur lainya, seperti infrastruktur pengairan, penyaluran gas dan komunikasi, karena sistem-sistem infrastruktur lainya membutuhkan tenaga listrik dari jaringan listrik utama untuk beroperasi secara normal untuk jangka waktu operasional yang semestinya. Serangan terhadap beberapa jaringan infrakstruktur listrik sekaligus, dapat hampir dipastikan akan mematikan seluruh pasokan listrik di negara Amerika Serikat, dan semakin memperparah rasa takut, pergolakan dan kekacauan yang ditimbulkan oleh serangan pertama terhadap sistem infrakstruktur data finansial.

Pada tahun 2007, “Cyber Consequences Unit” negara Amerika Serikat, menyimpulkan bahwa, sebuah rangkaian serangan cyber terhadap infrastruktur-infrastruktur kritis Amerika Serikat, akan menimbulkan nilai kerugian melebihi $700 milyar, yang kira-kira setara dengan kerugian yang ditimbulkan oleh 70 bencana alam sekelas bencana angin topan Katerina, yang terjadi secara bersamaan. Sedangkan serangan cyber yang berhasil, selama sehari pada sistem infrastruktur kartu kredit dan debit perbankan Amerika Serikat, akan menimbulkan kerugian sebesar $35 milyar[16].

Ukuran lainya yang dapat digunakan untuk memperkirakan kerugian yang ditimbulkan oleh serangan senjata cyber, adalah pada kasus pemadaman listrik total sekala regional, pada Agustus 2003, dimana perkiraan kerugian yang ditimbulkan pada peristiwa tersebut mencapai angka $10 milyar, atau sekitar 0.1% dari GDP nasional Amerika Serikat. Bisa dibayangkan, bila kejadian ini dapat ditiru oleh serangan senjata cyber, maka dapat dipastikan kerugian yang ditimbulkan akan jauh lebih besar, karena serangan tersebut akan dilakukan berkali-kali dan tidak hanya satu kali, sehingga menimbulkan dampak yang bersifat lebih luas dari hanya sekedar kerugian secara ekonomi[17].

Implikasi dari serangan yang berhasil menggunakan senjata cyber pada infrastruktur publik yang bersifat kritikal pada negara Amerika Serikat, bukan hanya akan berakibat pada kerugian-kerugian yang bidang ekonomi, juga bukan hanya sekedar akan menimbulkan banyak korban jiwa dan kehancuran fasilitas-fasilitas publik maupun produksi, karena tujuan utama serangan senjata cyber adalah “gangguan masif secara sistemik” secara berkepanjangan terhadap sistem infrastruktur-infrastruktur kritis, yang menjadi tulang punggung kehidupan sehari-hari kehidupan rakyat Amerika Serikat, sehingga kekacauan yang terjadi akan bersifat multi-demensional.

2. Implikasi Serangan Senjata Cyber Pada Infrastruktur Aliran Data Militer Amerika Serikat

Pada keadaan perang terbuka atau keadaan perang fisik konvensional, INEW akan dipergunakan untuk membutakan dan memperlambat gerakan kekuatan fisik musuh, apalagi mengingat didalam skenario ini, musuh adalah negara Amerika Serikat yang kemampuan militer konvensionalnya melampaui negara manapun didunia pada saat ini. Meskipun kekuatan konvensional militer negara Amerika Serikat tidak tertandingi, penggunaan strategi perang Network Centric Warfare atau NCW, menimbulkan ketergantungan yang akut terhadap teknologi-teknologi informasi, sama persis dengan kelemahan infrastruktur sosial ekonomi negara Amerika Serikat, yang mengandalkan SCADA sebagai sistem utama pengendali fasilitas-fasilitas yang diperlukan oleh rakyat Amerika Serikat dalam kehidupan sehari-harinya.

INEW bukan merupakan sebuah senjata penghancur, INEW merupakan sebuah strategi besar. Didalam strategi INEW dikenal Computer Network Operation atau CNO, didalam INEW, suatu konflik fisik dimasa yang akan datang, akan terjadi didalam sebuah kondisi terlokalisasi yang berteknologi tinggi atau Local War Under Informationized Conditions. Dimana didalam kondisi ini, seluruh pergerakan yang dilakukan unit-unit militer fisik musuh, merupakan hasil dari pengolahan data-data yang dihasilkan oleh sistem C4ISR mereka. Dengan butanya mata musuh, pertahanan musuh akan melemah, maka serangan-serangan fisik jenis kinetik dapat dilancarkan dengan leluasa tanpa terdeteksi, sebagai usaha menghancurkan musuh secara fisik.

Didalam sebuah skenario konflik militer antara negara Republik Rakyat Cina dengan negara Amerika Serikat, Computer Network Operation akan digunakan untuk melancarkan serangan terus menerus terhadap titik-titik network NIPRNET milik Departemen of Defence, yang berfungsi sebagai penunjang sarana logistik yang menghubungkan pihak militer dengan ratusan suplier bahan-bahan logistik dalam rantai suplai globalnya, dan fungsi-fungsi command and control. Serangan-serangan ini bertujuan untuk melemahkan sistem-sistem informasi dan pendukungnya, sehingga militer negara Republik Rakyat Cina dapat terlebih dahulu mencapai tujuan-tujuan militernya, sebelum militer Amerika Serikat dapat melemahkan maupun menghancurkan operasi militer negara Republik Rakyat Cina. Sistem-sistem informasi utama, yang terdapat pada titik-titik pertemuan, seperti US Pacific Command atau USPACOM dengan CONUS yang bertugas sebagai pendukung aktifitas logistik operatsi-operasi USPACOM, merupakan target utama serangan Computer Network Attacksdan Computer Network Exploitation. Disinyalir, bahwa militer Republik Rakyat Cina, telah berhasil mengidentifikasi panjangnya jalur logistik militer Amerika Serikat dan panjangnya waktu yang diperlukan bagi militer Amerika Serikat untuk mempersiapkan kekuatan penyerangan, sebagai kelemahan strategis yang fatal, dan merupakan titik lemah kritikal yang harus diekploitasi lebih lanjut.

Serangan untuk mengacaukan saluran data logistik sangat mungkin dilakukan menggunakan taktik data poisoning atau menaruh data salah kedalam data yang sebenarnya, hal ini bisa kita analogikan dengan memasukan sedikit racun kedalam dapur sebuah restoran secara sedemikian rupa, sehingga para koki melihat jelas racun tersebut, dan mengakibatkan keraguan terhadap keamanan seluruh masakan yang telah dimasak sebelumnya. Secara psikologis, hal ini akan memperlambat kinerja operator-operator sistem yang bersangkutan, karena ragu terhadap data-data lainya, meskipun data-data lainya tersebut merupakan data-data yang ‘bersih’, para operator sistem harus melakukan data restore terhadap seluruh sistem-sistem yang terkait, untuk kembali dapat mempercayai data-data yang dihasilkan oleh sistem tersebut.

Selain data poisoning seperti yang telah dibahas, hal lain yang paling mungkin dilakukan oleh militer Republik Rakyat Cina dalam perang menggunakan strategi cybernya (INEW), adalah penggunaan senjata cyber yang bernama Distributed Denial of Service atau DDoS, DDoS adalah sebuah sebutan bagi jenis penyerangan berbasis network, dengan menggunakan botnet atau pasukan komputer-komputer zombie, yaitu komputer yang telah disisipi sebuah program kecil yang dapat diperintah untuk melakukan permintaan data terhadap sebuah sistem jaringan komputer tertentu, puluhan ribu atau bahkan ratusan ribu komputer akan diperintahkan untuk melakukan request data sampah menuju alamat-alamat IP jaringan yang menjadi jalur data bagi sistem pengaturan logistik militer Amerika Serikat. Ribuan komputer terdengar seperti jumlah yang besar, tetapi pada kenyataanya, pada saat ini, jutaan komputer telah terinfeksi, tanpa pernah diketahui oleh pemilik komputer tersebut. Bahkan bila memang diperlukan, militer Republik Rakyat Cina, dapat ‘menyewa’ dengan harga sangat murah, dimulai dari sekitar $50 sampai dengan ribuan USD untuk serangan terus-menerus selama 24 jam terhadap satu alamat IP[18]. Membeli botnet juga merupakan alternatif yang murah, contoh kasus adalah botnet Shadow, yang terdiri dari 100 ribu komputer, dijual hanya dengan harga US$36.000 saja.

Tetapi tentu saja, dapat kita pastikan, bahwa dengan bukti-bukti tentang keberhasilan Republik Rakyat Cina membobol pertahanan sistem-sistem komputer diseluruh dunia, negara Republik Rakyat Cina sangat mungkin telah berhasil membuat jutaan komputer zombie di dalam negara Amerika Serikat sendiri, serta tentunya dinegara-negara lain, terutama negara-negara berkembang seperti Indonesia, dimana kesadaran mengenai sistem keamanan komputer masih sangat rendah. Dengan kacaunya sistem logistik, butanya sistem survailance atau pengintaian, dan lambatnya aliran data yang diperlukan oleh militer Amerika Serikat untuk menggerakan kekuatan militernya, ditambah lagi dengan terganggunya psikologi dari tentara Amerika Serikat karena kekacauan yang terjadi di negara mereka, hal yang paling minimal terjadi adalah terpukul mundurnya militer Amerika Serikat.

[1] Bryan Krekel. Op.Cit. p.33

[2] Ibid. p.33-34

[3] Ibid. p.35

[4] Ibid. p.36

[5] http://en.wikipedia.org/wiki/Internet, “Internet“, 2010-11-09

[6] http://en.wikipedia.org/wiki/scada. Op.Cit.

[7] Phoenix Contact, “Hacking the industrial network“, (Harrisburg-PA:www.isa.org, 2009-07-09), p.2.

[8] Jason Fritz, Op.Cit, p.28

[9] Ibid.

[10] Ibid. Loc.Cit.

[11] Ibid. p.29.

[12] Phoenix Contact. p.3.

[13] Qiao Liang and Wang Xiangsui, Op.Cit. p.23-24

[14] Michael W. Lamb, Sr. “Bytes:Weapons Of Mass Disruptions“. (USA Air War College : Air University), April 2002, p.5.

[15] Ibid. p.6.

[16] General Eugene E. Habiger, USAF(RET.). “Cyberwarfare And Cyberterorism:The Need For A New U.S Strategic Approach“, (USA: The Cyber Institute),2010-02-01, p.16.

[17] Ibid.

[18] http://www.securelist.com/en/analysis/204792068/The_economics_of_Botnets, “The Economics of Botnets“, 2011-02-13.

[1] RRC,Departemen Informasi. Loc.Cit.

[2] Quansheng Zhou, China and Major Power Relations in East Asia, Journal of Contemporary China No.10/Vol.29 (2001), p.663

[3] http://www.tradingeconomics.com/Economics/GDP-Growth.aspx?Symbol=CNY, 2010-12-15.

Data dihasilkan menggunakan software yang tersedia di situs secara online.

[4] http://en.wikipedia.org/w/index.php?oldid=398740122, “PRC Military Budget”, 2010

[5] Ibid.

[6] http://www.globalsecurity.org/military/world/china/budget-table.htm, “China’s Defense Budget”, 05-03-2010.

[7] Ron Huisken, “Rising China:Power And Reassurance”, (Australia:The Australian National University Press, 2009), p.125-126

[8] Ibid, p.128

[9] Ibid.

[10] Ibid.

[11] Ibid, p.129

[12] Richard F. Grimmett, “Conventional Arms Transfers to Developing Nations 1998–2005″,

(Washington DC:United States Congressional Research Service, 23 October 2006), p56-57

[13] Jason Fritz, Op.Cit, p.28

[14] Ibid

[15] Bryan Krekel, “Capability of the People’s Republic of China to Conduct Cyber Warfare and Computer Network Exploitation”, (USA:Northrop Grumman Corporation Information Systems Sector,October 9, 2009) , p.6

[16] Ibid.

[17] Ibid.